2 ЛОКАЛЬНІ КОМП’ЮТЕРНІ МЕРЕЖІ

2.1 Топологія комп’ютерної мережі

Топологія відображає структуру зв’язків між основними функціональними елементами КМ.

Як тільки комп’ютерів стає більше двох, виникає проблема вибору конфігурації фізичних зв’язків або топології. Під топологією мережі розуміється конфігурація графа, вершинам якого відповідають кінцеві вузли мережі і комунікаційне обладнання, а ребрам – електричні та інформаційні зв’язки між ними [16, 18].

Кількість можливих конфігурацій різко зростає при збільшенні числа пристроїв, які потрібно пов’язати. Так, якщо три комп’ютери можна пов’язати двома способами, то для чотирьох комп’ютерів можна запропонувати вже шість топологічно різних конфігурацій (за умови нерозрізненості комп’ютерів) [16, 18].

Топології локальних мереж можна описувати як з фізичної, так і з логічної точки зору. Фізична топологія описує геометричне розташування компонентів локальної мережі. Логічна топологія описує можливі з’єднання між парами кінцевих точок мережі, що взаємодіють. Від вибору топології зв’язків залежать багато характеристик мережі. Правильно вибрана топологія спрощує масштабування (розширення) мережі у майбутньому [20].

Назви різних топологій зумовлені зовнішнім виглядом схеми підключення кабелів між серверами і робочими станціями. Існує три основні топології мережі [16, 21]:

1) шинна (bus), при якій всі комп’ютери паралельно підключаються до однієї лінії зв’язку й інформація від кожного комп’ютера одночасно передається всім іншим комп’ютерам (рис. 2.1) [21].

Рисунок 2.1 – Мережева топологія «шина»

Основними перевагами такої схеми є низька вартість і простота нарощування, тобто приєднання нових вузлів до мережі. Недоліком "шини" є її недостатня надійність: будь-який дефект кабелю чи якого-небудь з численних роз’ємів повністю паралізує всю мережу. Інший недолік "шини" – невисока продуктивність, тому що при такому способі підключення в кожен момент часу тільки один комп’ютер може передавати дані мережею, тому пропускна здатність каналу зв’язку завжди ділиться між усіма вузлами мережі;

2) зіркова (star), при якій до одного центрального комп’ютера (комутатора або маршрутизатора, або концентратора) приєднуються інші периферійні комп’ютери, причому кожний з них використовує свою окрему лінію зв’язку (рис. 2.2). До недоліків топології типу "зірка" належить більш висока вартість мережевого обладнання, пов’язана з необхідністю придбання спеціалізованого центрального пристрою. У разі його виходу з ладу, вся мережа стає нероботоздатною. Крім того, можливості нарощування кількості вузлів у мережі обмежуються кількістю портів концентратора (центрального комп’ютера);

Рисунок 2.2 – Мережева топологія «зірка»

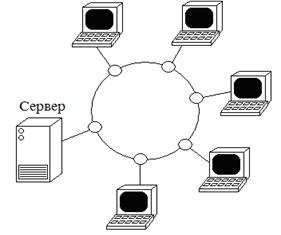

3) кільцева (ring), при якій кожний комп’ютер передає інформацію завжди тільки одному комп’ютеру, наступному в ланцюжку, а одержує інформацію тільки від попереднього комп’ютера в ланцюжку, і цей ланцюжок замкнений в «кільце» (рис. 2.3) [21].

Рисунок 2.3 – Мережева топологія «кільце»

Головна перевага "кільця" в тому, що воно за своєю природою має властивість резервування зв’язків. Дійсно, будь-яка пара вузлів з’єднана тут двома шляхами – за годинниковою стрілкою і проти. "Кільце" є дуже зручною конфігурацією і для організації зворотного зв’язку: дані, зробивши повний оборот, повертаються до вузла-джерела. Тому відправник у даному випадку може контролювати процес доставки даних адресату. Часто ця властивість "кільця" використовується для тестування зв’язності мережі і пошуку вузла, що працює некоректно. У той же час в мережах із кільцевою топологією необхідно вживати спеціальних заходів, щоб у разі виходу з ладу або відключення будь-якої станції не переривався канал зв’язку між іншими станціями "кільця".

Іноді має сенс будувати мережу з використанням кількох концентраторів, ієрархічно сполучених між собою зв’язками типу "зірка". Одержану в результаті структуру називають також деревом (tree) (рис. 2.4) [21].

Рисунок 2.4 – Топологія «дерево»

Якщо в мережі використовується кілька топологій одночасно, то говорять про комбіновану топологію. Така топологія характерна для великих мереж.

При повнозв’язній топології мережі кожен комп’ютер безпосередньо пов’язаний з усіма іншими.

Багатозначність поняття топології виявляється в тому, що топологія мережі визначає не лише фізичне розташування комп’ютерів, але, що набагато важливіше, характер зв’язків між ними, особливості поширення сигналів мережею [21]. Саме характер зв’язків визначає ступінь відмовостійкості мережі, необхідну складність мережевої апаратури, найбільш вдалий метод управління обміном, можливі типи середовищ передавання (каналів зв’язку), припустимий розмір мережі (довжина ліній зв’язку й кількість абонентів), необхідність електричного узгодження та ін.

Коли в літературі згадують про топологію мережі, то можуть мати на увазі чотири зовсім різних поняття, що стосуються різних рівнів мережевої архітектури [21]:

1. Фізична топологія (тобто схема розташування комп’ютерів і прокладки кабелів). У цьому сенсі, наприклад, пасивна зірка нічим не відрізняється від активної зірки, тому її нерідко називають просто «зіркою»;

2. Логічна топологія (структура зв’язків, характер поширення сигналів мережею). Це найбільш правильне визначення топології;

3. Топологія управління обміном (тобто принцип і послідовність передавання права на захоплення мережі між окремими комп’ютерами);

4. Інформаційна топологія (тобто напрямок потоків інформації, переданої мережею).

Наприклад, мережа з фізичною й логічною топологією «шина» може як метод управління використовувати естафетне передавання права захоплення мережі (тобто бути в цьому сенсі кільцем) і одночасно передавати всю інформацію через один виділений комп’ютер (бути в цьому сенсі зіркою).

2.2 Основні характеристики комп’ютерних мереж

Вимогами, що висуваються до сучасних комп’ютерних мереж, є такі [21]:

1. Продуктивність мережі характеризують час реакції; пропускна здатність; затримка передавання:

- час реакції визначається як інтервал часу між виникненням запиту користувача до якої-небудь мережевої служби й одержанням відповіді на цей запит. Значення цього показника залежить від типу служби, до якої звертається користувач; від того, який користувач і до якого сервера звертається, а також від поточного стану елементів мережі – завантаженості сегментів, комутаторів і маршрутизаторів, через які проходить запит, завантаженості сервера і т. п.;

- пропускна здатність відображає обсяг даних, переданих мережею або її частиною за одиницю часу. Пропускна здатність вимірюється у бітах за секунду або в пакетах за секунду;

- затримка передавання визначається як затримка між моментом надходження пакета на вхід якого-небудь мережевого пристрою або частини мережі й моментом появи його на виході цього пристрою. Цей параметр продуктивності за змістом близький до реакції мережі, але відрізняється тим, що завжди характеризує лише мережеві етапи оброблення даних, без затримок оброблення комп’ютерами мережі. Пропускна здатність і затримки передавання є незалежними параметрами, тобто мережа може мати, наприклад, високу пропускну здатність, але вносити значні затримки при передаванні кожного пакета;

2. Надійність і безпека:

- для оцінення надійності використовується коефіцієнт готовності, який означає частку часу, протягом якого система може бути використана. Готовність може бути збільшена шляхом введення надмірності в структуру системи: ключові елементи системи повинні існувати в кількох екземплярах, щоб при відмові одного з них функціонування системи забезпечували інші;

- іншим аспектом загальної надійності є безпека (security), тобто здатність системи захистити дані від несанкціонованого доступу;

- ще однією характеристикою надійності є відмовостійкість (fault wrance). У мережах під відмовостійкістю розуміється здатність системи приховати від користувача відмову окремих її елементів. У відмовостійкій системі відмова одного з її елементів призводить до деякого зниження якості її роботи, а не до повної зупинки;

3. Розширюваність і масштабованість:

- розширюваність (extensibility) означає можливість порівняно легкого додання окремих елементів мережі (користувачів, комп’ютерів, додатків, служб), нарощування довжини сегментів мережі й заміни існуючої апаратури більш потужною. При цьому принципово важливо, що легкість розширення системи іноді може забезпечуватися в деяких досить обмежених межах;

- масштабованість (scalability) означає, що мережа дозволяє нарощувати кількість вузлів і довжину зв’язків у дуже широких межах, при цьому продуктивність мережі не погіршується. Для забезпечення масштабованості мережі доводиться застосовувати додаткове комунікаційне устаткування й спеціальним чином структурувати мережу;

4. Прозорість (transparency) мережі досягається в тому випадку, коли мережа подається користувачам не як безліч окремих комп’ютерів, зв’язаних між собою складною системою кабелів, а як єдина традиційна обчислювальна машина із системою поділу часу. Прозорість може бути досягнута на двох різних рівнях – на рівні користувача й на рівні програміста. На рівні користувача прозорість означає, що для роботи з віддаленими ресурсами він використовує ті ж команди й звичні йому процедури, що й для роботи з локальними ресурсами. На програмному рівні прозорість полягає в тім, що додатку для доступу до віддалених ресурсів потрібні ті ж виклики, що й для доступу до локальних ресурсів;

5. Керованість мережі зумовлює можливість централізовано контролювати стан основних елементів мережі, виявляти й розв’язувати проблеми, що виникають при роботі мережі, виконувати аналіз продуктивності й планувати розвиток мережі. В ідеалі засоби управління мережами являють собою систему, що здійснює спостереження, контроль і управління кожним елементом мережі – від найпростіших до найскладніших пристроїв, при цьому така система розглядає мережу як єдине ціле, а не як розрізнений набір окремих пристроїв;

6. Сумісність означає, що мережа здатна містити в собі найрізноманітніше програмне й апаратне забезпечення, тобто в ній можуть співіснувати різні операційні системи, що підтримують різні стеки комунікаційних протоколів, і працювати апаратні засоби й додатки від різних виробників.

Усі мережі мають деякі спільні компоненти, функції та характеритики.

Контрольні запитання

- Що являє собою топологія КМ ?

- Які є види топологій ?

- Що означає багатозначність поняття топології ?

- Наведіть характеристики шинної топології.

- Які є переваги у топології «зірка» ?

- Назвіть недоліки зіркової топології.

- Що належить до переваг топології «кільце» ?

- Які недоліки кільцевої топології ?

- Яка структура називається «деревом» ?

- Що таке комбінована топологія ?

- Дайте означення повнозв’язної топології.

- Що таке фізична топологія ?

- Поясніть, що таке логічна топологія ?

- Сформулюйте концепцію інформаційної топології.

- Що означає топологія управління обміном ?

- Перерахуйте основні характеристики комп’ютерних мереж.

- Що таке продуктивність мережі ?

- Опишіть основні характеристики продуктивності.

- Охарактеризуйте показники надійності.

- Що таке розширюваність ?

- Дайте визначення масштабованості.

- В яких випадках досягається прозорість в комп’ютерних мережах ?

- Що розуміється під керованістю мережі ?

- Що означає сумісність комп’ютерних мереж ?

- Які вимоги висуваються до сучасних комп’ютерних мереж ?

ТестИ

1. Топологія КМ:

- відображає структуру зв’язків між основними функціональними елементами КМ;

- система розподіленого оброблення інформації, яка складається як мінімум із двох комп’ютерів;

- протоколи, що використовуються в КМ;

- еволюція КМ.

2. Основні типи топології мережі – це:

- шина;

- зірка;

- місяць;

- кільце.

3. Характеристика топології «шина» зумовлює, що:

- всі комп’ютери послідовно підключаються до однієї лінії зв’язку й інформація від кожного комп’ютера одночасно передається всім іншим комп’ютерам;

- всі комп’ютери паралельно підключаються до однієї лінії зв’язку й інформація від кожного комп’ютера одночасно передається тільки одному комп’ютеру;

- всі комп’ютери паралельно підключаються до однієї лінії зв’язку й інформація від кожного комп’ютера одночасно передається всім іншим комп’ютерам;

- всі комп’ютери послідовно підключаються до однієї лінії зв’язку й інформація від кожного комп’ютера одночасно передається тільки одному комп’ютеру.

4. Характеристика топології «зірка» є такою:

- до одного центрального комп’ютера (комутатора або маршрутизатора, або концентратора) під’єднуються інші периферійні комп’ютери, причому кожний з них використовує свою окрему лінію зв’язку;

- до одного центрального комп’ютера (комутатора або маршрутизатора, або концентратора) під’єднуються інші периферійні комп’ютери, причому кожний з них використовує усі лінії зв’язку;

- комп’ютер в мережі отримує дані від попереднього вузла у списку адресатів, і якщо дані передаються не йому, то передає наступному вузлу мережі;

- відповідає мережі, в якій кожен комп’ютер пов’язаний зі всіма іншими.

5. При кільцевій топології:

- комп’ютер підключається окремим кабелем до загального пристрою – концентратора, що знаходиться в центрі мережі;

- комп’ютер передає інформацію завжди тільки одному комп’ютеру, наступному в ланцюжку, а отримує інформацію лише від попереднього комп’ютера в ланцюжку, і цей ланцюжок замкнений в «кільце»;

- кожен комп’ютер пов’язаний зі всіма іншими;

- інформація передається всім комп’ютерам, а отримується лише від попереднього комп’ютера в ланцюжку, і цей ланцюжок замкнений в «кільце».

6. При якому з’єднанні комп’ютери можуть передавати інформацію тільки по черзі, тому що лінія зв’язку єдина ?

1) при зірковому;

2) при шинному;

3) при кільцевому;

4) при колесі.

7. В якій топології на центральний комп’ютер покладають всі функції із управління обміном ?

1) шинній;

2) кільцевій;

3) зірковій;

4) деревоподібній.

8. Оберіть існуючі види топології мереж:

1) зірка;

2) локальна;

3) трикутна;

4) сонце.

9. Чим характеризується продуктивність КМ ?

1) час реакції;

2) масштабованість;

3) пропускна здатність;

4) затримка передавання.

10. Основні характеристики комп’ютерних мереж:

1) безпека;

2) відмовостійкість;

3) керованість;

4) сумісність.

11. Під топологією мережі розуміється:

1) конфігурація графа;

2) конфігурація стека;

3) цикл;

4) черга.

12. Кількість можливих конфігурацій:

1) прямо пропорційна кількості пристроїв, які необхідно пов’язати;

2) обернено пропорційна кількості пристроїв, що необхідно пов’язати;

3) не залежить від кількості пристроїв, які необхідно пов’язати;

4) незмінна.

13. Фізична топологія описує:

1) характеристику продуктивності компонентів локальної мережі;

2) геометричне розташування компонентів локальної мережі;

3) фізичні властивості компонентів локальної мережі;

4) конфігурацію зв’язку компонентів локальної мережі.

14. Логічна топологія описує:

1) можливі з’єднання між парами кінцевих точок, що взаємодіють;

2) відстані між парами кінцевих точок, що взаємодіють;

3) пари кінцевих точок, що взаємодіють;

4) алгоритм взаємодії між парами кінцевих точок, що взаємодіють.

15. Правильно обрана топологія:

1) покращує взаємодію двох кінцевих точок;

2) спрощує масштабування мережі в майбутньому;

3) скорочує шлях між двома кінцевими точками;

4) ні на що не впливає.

16. Назви різних топологій зумовлені:

1) конфігурацією топології;

2) зовнішнім виглядом схеми підключення кабелів між серверами і робочими станціями;

3) іменами винахідників;

4) типом графа.

17. Основними перевагами з’єднання типу «шина» є:

1) низька вартість і простота нарощування;

2) висока продуктивність;

3) висока пропускна здатність каналу;

4) легкість використання.

18. Обрати зі списку недоліки з’єднання типу «зірка»:

1) висока вартість обладнання;

2) можливості нарощування кількості вузлів у мережі обмежуються кількістю портів концентратора (центрального комп’ютера);

3) низька продуктивність роботи;

4) низька пропускна здатність і швидкість передавання.

19. Основною перевагою з’єднання типу «кільце» є:

1) низька вартість обладнання;

2) можливість резервування даних;

3) висока продуктивність роботи;

4) легкість використання.

20. Комбіновану топологію описують як:

1) мережу, в якій використовується кілька топологій одночасно;

2) топологію, що не має назви;

3) топологію для мережі, що є занадто великою;

4) не існуюче насправді поняття.

2.3 Базові технології локальних мереж

Мережева технологія – це узгоджений набір стандартних протоколів та програмно-апаратних засобів, що їх реалізують, достатній для побудови локальної обчислювальної мережі. Мережеві технології називають базовими технологіями або мережевою архітектурою локальних мереж. Мережева технологія або архітектура визначає топологію і метод доступу до середовища передавання даних, кабельну систему або середовище передавання даних, формат мережевих кадрів, тип кодування сигналів, швидкість передавання в локальній мережі. У сучасних локальних обчислювальних мережах значного поширення набули такі технології або мережеві архітектури, як: Ethernet, Token Ring, Arcnet, FDDI, SNA, Internet, Wi-Fi [22].

Технологія Ethernet [23] була розроблена групою американських учених у 70-х роках XX ст. (рис. 2.5).

Рисунок 2.5 – Мережа Ethernet

Мережі Ethernet призначені для з’єднання робочих станцій до локальної мережі зі швидкістю передавання до 1 Гбіт/с. Для каналів зв’язку використовуються коаксіальний кабель, кручена пара та оптоволоконний кабель. Якщо застосовується кручена пара, мережа конфігурується як «зірка», якщо коаксіальний кабель – як «шина». Існує кілька систем: 10Base2 – тонкий Ethernet, ThinNet, 10Base5 – товстий Ethernet, ThickNet, 10BaseT – Ethernet на основі крученої пари, 10BaseF – оптоволоконний Ethernet, 100BaseT – Fast Ethernet, швидкий Ethernet, Gigabit Ethernet, Радіо-Ethernet, які відрізняються: довжиною сегмента; кількістю робочих станцій, які можна підключити до сегмента засобом підключення до кабелю.

Для підключення станцій до кабелів використовуються трансівер та адаптер. Трансівер забезпечує прийом та посилення електричних сигналів, які надходять з кабелю, та передає їх у зворотному напрямку до коаксіального кабелю та мережевого адаптера. Довжина кабелю між адаптером та трансівером може досягати 50 м. Довжина сегмента залежно від типу системи коливається у межах 185 – 500 м; кількість робочих станцій, які можна підключити до одного сегмента, – 30 – 100.

Використання спеціальних пристроїв-повторювачів (вони виконують повторення та посилення прийнятого сигналу, який «затухає» під час передавання на великі відстані) дозволяє з’єднати до п’яти сегментів мережі. Таким чином, максимальна довжина мережі Ethernet 10BASE2 складає 1 км, а мережі Ethernet 10BASE5 – 2,5 км.

Система 10BASE-Т для передавання інформації використовує кручені пари напівпровідників, які з’єднують робочі станції через концентратор. За допомогою коаксіального кабелю можна з’єднати кілька концентраторів.

Мережа Ethernet 10BASE-F – це мережа з оптоволоконними кабелями зі швидкістю передавання даних 10 Мбіт/с, зіркоподібною топологією та максимальною довжиною сегмента до 2100 м.

Технологія Arcnet [23] може будуватися як «зірка» та як «шина» (рис. 2.6). За способом організації передавання даних ця технологія належить до мереж із маркерним методом доступу. Це означає, що доступ виконується за допомогою кадру маркера певного формату, який передається безперервно. Передавання маркера відбувається від однієї станції до іншої в порядку зменшення їхніх логічних адрес. Станція з мінімальною адресою передає кадр маркера станції з найбільшою адресою.

Рисунок 2.6 – Мережа Arcnet

Управління мережею виконує станція, яка має маркер у даний момент часу. Вона виконує: генерацію (реконфігурацію) логічного кільця; контроль за передачею маркера; змінення параметрів системи управління; прийом та оброблення запитів на підключення пасивних станцій (станцій, що не підключені до логічного кільця).

Технологія Token Ring [23] розроблена фірмою IBM і являє собою суміш топологій (рис. 2.7). Тoken Ring працює за топологією «зірка» зі спеціальним пристроєм IBM, який має назву «станції багато користувацького доступу» як центральний хаб. Але для зв’язку з ним кожний комп’ютер має два кабелі (типу «кручена пара»), одним з яких він посилає дані, а іншим – отримує. За способом організації передавання даних Тoken Ring належить до кільцевих мереж із маркерним методом доступу. Кадри даних, як і кадр маркера, передаються кільцем незалежно від розташування станцій. Відправник «звільняє» маркер та передає його далі кільцем лише після отримання кадру з доповненою інформацією про результати прийняття від отримувача. Швидкість передавання даних – 16 - 1000 Мбіт/с.

Рисунок 2.7 – Мережа Тoken Ring

Технологія FDDI [23] будується на основі стандарту на оптоволоконний інтерфейс розподілених даних. Швидкість передавання даних 100-200 Мбіт/с.

Метод доступу застосовується маркерний, але на відміну від Token Ring, станція мережі звільняє маркер, не чекаючи повернення свого кадру даних. Надійність мережі визначається наявністю подвійного кільця передавання даних.

У мережі FDDI використовуються концентратори (одинарні та подвійні), підключення до яких робочих станцій виконується як за допомогою оптоволоконних каналів, так і за допомогою кручених пар.

Топологія мережі: кільцева, деревоподібно-кільцева.

Мережі SNA [23] (системна мережева архітектура) ґрунтуються на ідеології фірми IBM щодо побудови комп’ютерних мереж на базі систем телеоброблення даних. Згідно з системною мережевою архітектурою комп’ютерна мережа організовується за регіональним принципом. Через мережеві процесори регіонів за допомогою каналів зв’язку функціонує єдина мережа.

Для з’єднання мереж SNA з іншими мережами може бути використана еталонна модель відкритих систем (OSI).

Internet – це розгалужена мережа, що з’єднує комп’ютери, розташовані по всьому світу. Internet була створена на основі ARРANET – мережі, що з’єднувала навчальні заклади та військові організації. У результаті розвитку комп’ютерних мереж виникла попотрібно в їх з’єднанні. Із цією метою було розроблено протокол передавання інформації TCP/IP.

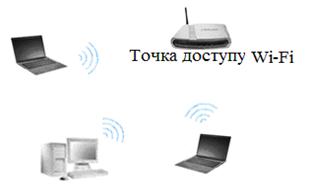

Технологія Wi-Fi – це можливість, не розгортаючи кабельної системи, дістати доступ до будь-яких сервісів Internet, де б не знаходився користувач, він завжди можете бути в мережі (рис. 2.8).

Рисунок 2.8 – Мережа Wi-Fi

Технологія Wi-Fi [24] – це безпроводовий аналог стандарту Ethernet, на основі якого сьогодні побудована велика частина офісних комп’ютерних мереж. Він був зареєстрований в 1999 році і став справжнім відкриттям для менеджерів, торгових агентів, співробітників складів, основним робочим інструментом яких є ноутбук або інший мобільний комп’ютер.

Wi-Fi – скорочення від англійського Wireless Fidelity, що означає стандарт бездротового (радіо) зв’язку, який об’єднує кілька протоколів та має офіційне найменування IEEE 802.11. Подібно традиційним провідним технологіям, Wi-Fi забезпечує доступ до серверів, що зберігають бази даних або програмні додатки, дозволяє увійти до Internet, роздруковувати файли і т. п. Але при цьому комп’ютер, з якого зчитується інформація, не потрібно підключати до комп’ютерної розетки. Досить розмістити його в радіусі 300 м від так званої точки доступу (access point) – Wi-Fi-пристрою, що виконує приблизно ті ж функції, що звичайна офісна АТС. У цьому випадку інформація буде передаватися за допомогою радіохвиль в частотному діапазоні 2,4-2,483 ГГц.

Таким чином, Wi-Fi-технологія дозволяє вирішити три важливих задання: спростити спілкування з мобільним комп’ютером; забезпечити комфортні умови для роботи діловим партнерам, які прийшли до офісу зі своїм ноутбуком; створити локальну мережу в приміщеннях, де прокладка кабелю є неможливою або надмірно дорогою.

2.4 Підключення ПК до локальної мережі

Для того, щоб підключити ПК до локальної мережі, потрібно вставити проведений при підключенні мережевий кабель до мережевої плати ПК. Якщо на мережевій платі поруч із роз’ємом для кабелю присутні світлодіоди, один чи більше з них повинні загорітись або замерехтіти, вказуючи на присутність підключення до мережі. Підключати та відключати кабель локальної мережі можна без вимикання комп’ютера [25].

Далі потрібно переконатися у тому, що мережева плата нормально визначилась як пристрій операційною системою, і цей пристрій дозволений до використання. Зробити це можна у програмі Диспетчер устройств Windows: Пуск \ Настройка \ Панель управления \ Система. Слід перейти на закладинку Оборудование, натиснути кнопку Диспетчер устройств, переконатися у підключенні мережевої карти [25].

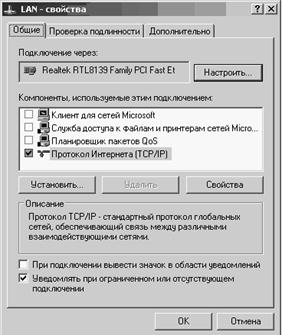

Далі необхідно відкрити папку мережевих підключень: Пуск \ Настройка \ Панель управления \ Сетевые подключения. Потрібно виділити значок підключення до локальної мережі і натиском клавіші F2 перейменувати на LAN. Слід клацнути його правою кнопкою миші, і обрати пункт Свойства. Перша закладинка – Общие – буде мати вигляд такий, як зображено на рис. 2.9.

Необхідно відключити у блоці Компоненты всі компоненти, крім Протокол Интернета (TCP/IP), знявши відповідні "галочки". Це унеможливить використання мережевого оточення Windows – неефективного та ненадійного штатного засобу файлового обміну мережею [25].

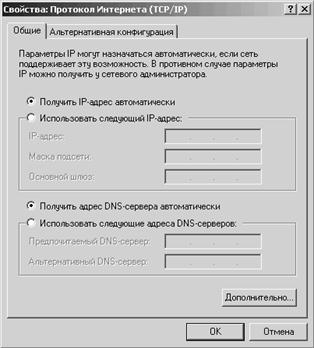

Далі потрібно виділити натиском миші компонент Протокол Интернета (TCP/IP), натиснути кнопку Свойства; властивості цього компонента подано на рис. 2.10.

Для коректного підключення ПК до локальної мережі важливо, щоб налаштування його відбувалося автоматично. По-перше, при ручному налаштуванні є можливість задати лише 4 параметри, в той час, як при автоматичному налаштуванні на ПК їх передається більше десятка, в решті-решт при ручному налаштуванні з’єднання є неповністю налаштованим.

Рисунок 2.9 – Властивості мережі

Рисунок 2.10 – Протокол TCP/IP

По-друге, правильні параметри налаштування можуть змінюватися разом зі змінами в топології самої локальної мережі. У випадку автоматичного налаштування ПК автоматично отримає правильні параметри, і не буде помітно змін – все буде працювати як раніше. У випадку ж ручного налаштування підключення просто перестане працювати [25].

І нарешті, ручне призначення IP-адреси може визвати конфлікт адрес з іншим комп’ютером у мережі, якому ця ж адреса була призначена сервером. Внаслідок цього виникнуть проблеми в роботі мережі.

Необхідно натиснути кнопку ОК, щоб закрити властивості компонента Протокол Интернета (TCP/IP); ще раз – ОК, щоб закрити властивості підключення до локальної мережі, і закрити непотрібну більше папку мережевих підключень.

Слід відкрити властивості системи: Пуск \ Налаштування \ Панель управления \ Система. Виберемо закладинку Имя компьютера і натиснемо кнопку Изменить.

У полі Имя компьютера необхідно задати ім’я, під яким ПК буде відображено в локальній мережі. Ім’я повинно бути унікальним, рекомендовано використовувати лише латинські літери та цифри.

Далі слід перемикач Является членом встановити в положення Рабочей группы, і задати її назву, наприклад "VNTU".

Необхідно натиснути кнопку ОК, щоб закрити діалог змінення імені комп’ютера, і ще раз – ОК, щоб закрити аплет властивостей системи. Система попередить про вступ змін у силу лише після перезавантаження системи, і запропонує його виконати – потрібно погодитись, налагодження підключення до локальної мережі на цьому закінчено [25].

2.5 Налаштування мережевих компонентів локальних обчислювальних мереж

Відразу ж після встановлення мережевої плати до комп’ютера слід встановити драйвери, які, як правило, постачаються на дисках [26].

Драйвер – це програмне забезпечення, яке забезпечує взаємодію комп’ютера з обладнанням або пристроями.

Після налаштування драйверів слід підключити кабель, що з’єднує комп’ютер із локальною мережею. Слід звернути увагу на зелений індикатор, який знаходиться поряд з роз’ємом (під назвою Link). Якщо він загорівся зеленим кольором, тоді фізичний зв’язок встановлено і можна приступати до налаштування мережевих протоколів, інакше слід перевірити, чи включені додаткові пристрої і чи надійно прикріплені роз’єми до кабелю [26].

Мережевий протокол – мова спілкування комп’ютерів у локальній мережі. В більшості випадків мережевий протокол працює таким чином: всі дані, які підлягають передаванню мережею, розділяють на окремі пакети, які, у свою чергу, окрім корисних даних, містять ще службову інформацію. Під службовою інформацією мається на увазі: ім’я комп’ютера, адресант пакета, ім’я комп’ютера, адресат пакета, контрольна сума, яка дозволяє перевірити цілісність даних, що надходять. Завдяки пакетному передаванню даних з’являється можливість двобічного обміну даними між двома і більше комп’ютерами. При цьому швидкість передавання даних трохи знижується, оскільки будь-яка локальна мережа має обмежену пропускну спроможність [26].

КОНТРОЛЬНІ ЗАПИТАННЯ

- Що таке мережева технологія ?

- Що визначає мережева технологія ?

- Які мережеві технології є поширеними ?

- Що таке Ethernet ?

- Що в технології Ethernet забезпечує трансівер ?

- Які кабелі можна використовувати в технології Ethernet ?

- Коли комп’ютер у мережі Ethernet може передавати дані мережею ?

- У якому році розробили і реалізували Ethernet ?

- Яку топологію може мати мережа Ethernet ?

- Що таке Arcnet ?

- Дайте означення Token Ring.

- Яка відома фірма розробила технологію Token Ring ?

- Яку конфігурацію має мережа Token Ring ?

- Опишіть технологію FDDI.

- Чим схожі і чим відмінні технології Token Ring і FDDI ?

- Дайте поняття технології Wi-Fi.

- Коли з’явилася технологія Wi-Fi ?

- Як передається інформація в технології Wi-Fi ?

- Чи залежить передавання інформації в технології Wi-Fi від відстані ?

- Як відбувається підключення ПК до локальної мережі ?

- Як слід встановлювати і налаштовувати мережеву карту ?

- Чи змінюються параметри налаштування при зміненні топології мережі ?

- Який протокол найбільш поширений в КМ ?

- Що таке драйвер ?

- Дайте означення мережевого протоколу.

ТЕСТИ

1. Що таке мережева технологія ?

- набір стандартних протоколів та програмно-апаратних засобів, що їх реалізують, достатній для побудови локальної обчислювальної мережі;

- набір стандартних протоколів, які використовуються для побудови мереж;

- технологія використання апаратних засобів;

- технологія використання локальних обчислювальних мереж.

2. Яких мережевих технологій не існує ?

- Ethernet;

- Ethernet Ring;

- Arcnet;

- ВВСКТ.

3. Що таке Ethernet ?

1) база даних;

2) технологічний пристрій;

3) структурна система;

4) технологія локальних мереж.

4. Що таке Arcnet ?

1) система пошуку;

2) електронна пошта;

3) технологія локальних мереж;

4) топологія.

5. Що таке Token Ring ?

1) тип кабелю;

2) технологія локальних мереж;

3) інтелектуальний маршрутизатор;

4) протокол передавання файлів.

6. В якому році розробили і реалізували Ethernet ?

1) у 60-х рр.;

2) у 70-х рр.;

3) у 80-х рр.;

4) у 90-х рр.

7. Яку топологію може мати мережа Ethernet ?

1) кільце;

2) дерево;

3) зірка;

4) шина.

8. Яку топологію може мати мережа Token Ring ?

- деревоподібну;

- зіркову;

- комбіновану;

- шинну.

9. Мережевий протокол – це:

- набір угод про взаємодії в комп’ютерній мережі;

- послідовний запис подій, що відбуваються в комп’ютерній мережі;

- правила інтерпретації даних, що передаються мережею;

- узгодження різних процесів в часі.

10. Драйвер – це:

1) технологія ЛМ;

2) службова інформація;

3) мова спілкування комп’ютерів у локальній мережі;

4) програмне забезпечення, яке забезпечує взаємодію комп’ютера з обладнанням або пристроями.

11. Яку топологію може мати мережа Arcnet ?

1) зірка;

2) мина;

3) дерево;

4) кільце.

12. Що таке маркерний метод доступ ?

- доступ виконується за допомогою кадру маркера певного формату;

- доступ закодовано;

- для доступу необхідний маркер, що підходить для конкретної станції;

- друга назва доступу технології Arcnet.

13. Яка швидкість передавання даних у мережі Тoken Ring ?

1) до 100 Мбіт/с;

2) до 1000 Мбіт/с;

3) до 16 Мбіт/с;

4) до 20 Мбіт/с.

14. Що таке Internet ?

- це розгалужена мережа, що з’єднує комп’ютери, розташовані по всьому світу;

- це розгалужена мережа, що з’єднує комп’ютери, розташовані в межах однієї компанії;

- це загальна назва комп’ютерних мереж;

- це технологія передавання даних.

15. Що таке технологія Wi-Fi ?

- можливість отримати доступ до мережі Internet незалежно від місця знаходження комп’ютера, безпроводовий зв’язок;

- вид технології кабельного доступу до мережі Internet;

- вид підключення до малої комп’ютерної мережі, що складається не більше, ніж з 5 комп’ютерів;

- технологія, що дозволяє збільшити швидкість передавання даних при підключенні до мережі.

16. Технологія Wi-Fi – це безпроводовий аналог:

- Ethernet;

- Ethernet Ring;

- Arcnet;

- Token Ring.

17. В якому радіусі від точки доступу Wi-Fi необхідно розмістити комп’ютер ?

1) 150 м;

2) 200 м;

3) 300 м;

4) 500 м.

18. Де знаходиться диспетчер пристроїв ?

1) на робочому столі;

2) у панелі управління;

3) у властивостях робочого стола;

4) на диску С:\ у папці Documents and Settings.

19. Як краще налаштовувати адресу DNS ?

1) вручну;

2) автоматично;

3) не принципово;

4) має налаштовувати тільки системний адміністратор.

20. При заданні імені ПК користувача рекомендовано:

1) використовувати лише цифри;

2) використовувати лише кирилицю;

3) використовувати лише латинські літери і цифри;

4) інше.

2.6 Методи доступу в локальних мережах

Для того, щоб абоненти в мережі могли передавати дані без їх втрачання, а мережа ефективно функціонувати, потрібно встановити черговість доступу до мережі. Це стосується мереж з усіма базовими топологіями: «зірка», «кільце» і «шина». Управління обміном інформації в мережі визначає метод доступу, який значно впливає на характеристики ЛМ.

Метод доступу – це спосіб визначення того, який з абонентів КМ зможе наступним її використовувати.

Взагалі методи доступу можна поділити на:

- детерміновані – абоненти, що здійснюють передавання інформації в КМ, визначаються за правилами. Конфлікти при цому малоймовірні, але деякі вузли мережі можуть занадто довго очікувати на свою чергу;

- конкурентні – передавання інформації відбувається випадково, але з урахуванням можливості конфліктів і способів їх розв’язання.

Детерміновані методи працюють краще, ніж конкурентні.

Прикладом іншої класифікації є [27, 28]:

- множинний доступ із прослуховуванням несучої і дозволом колізій (Carrier Sense Multiple Access with Collision Detection – CSMA / CD): починати передавання інформації станція може, якщо канал вільний. У процесі передавання станція прослуховує мережу для виявлення можливих конфліктів. Якщо виникає конфлікт через те, що два вузли спробують зайняти канал, то обидва вузли одночасно припиняють передавання і протягом деякого, випадково обраного, проміжку часу очікують, перш ніж почати сеанс знову. Якщо конфлікт виникне під час повторного передавання інформації, цей проміжок часу буде збільшено. Стандарт типу Ethernet визначає мережу з конкуренцією, в якій кілька робочих станцій повинні конкурувати одна з одною за право доступу до мережі;

- множинний доступ із передаванням повноваження (Token Passing Multiple Access – TPMA) або метод з передаванням маркера – це метод доступу до середовища, в якому від робочої станції до робочої станції передається маркер, який дає дозвіл на передавання повідомлення. При одержанні маркера робоча станція може передавати повідомлення, приєднуючи його до маркера, який переносить це повідомлення мережею. Кожна станція між передавальною станцією та приймальною «бачить» це повідомлення, але лише станція-адресат приймає його. При цьому вона створює новий маркер. Пакет розповсюджується по ЛМ, доки не знайде свого адресата, який встановить в ньому певні біти для підтвердження того, що дані досягли адресата, і ретранслює його знову до ЛМ. Після чого пакет повертається до вузла, з якого був надісланий. Тут після перевірки безпомилковості передавання пакета, вузол звільняє ЛМ, випускаючи новий маркер. Таким чином, у ЛМ із передаванням маркера неможливі конфлікти. Метод із передаванням маркера використовується в кільцевій топології;

- множинний доступ із поділом часу (Time Division Multiple Access– TDMA) заснований на використанні спеціального пристрою – тактового генератора, який поділяє час каналу на повторювані цикли. Кожен із циклів починається сигналом-розмежувачем. Цикл включає n пронумерованих тимчасових інтервалів, названих осередками. Інтервали надаються для завантаження до них блоків даних. Перший варіант використання інтервалів полягає в тому, що їх кількість n дорівнює кількості абонентських систем, підключених до розглянутого каналу. Тоді під час циклу кожній системі надається один інтервал, протягом якого вона може передавати дані. Другий, більш складний, але високоекономічний варіант полягає в тому, що система отримує інтервал тільки тоді, коли у неї виникає необхідність передавання даних;

- множинний доступ з поділом частоти (Frequency Division Multiple Access – FDMA) або множинний доступ з поділом довжини хвилі (Wavelength Division Multiple Access – WDMA) заснований на поділі смуги пропускання каналу (або хвилі) на групу смуг частот, що утворюють логічні канали. Широка смуга пропускання каналу поділяється на ряд вузьких смуг, розділених захисними смугами. Розміри вузьких смуг можуть бути різними. Метод доступу FDMA відносно простий, але для його реалізації необхідні передавачі і приймачі, що працюють на різних частотах.

2.7 Адміністрування мережі

Адміністрування мережі необхідне для управління роботою мережі з метою забезпечення її ефективної роботи.

Адміністрування мережі залежно від розміру організації може здійснювати окрема людина – системний адміністратор або користувач сам адмініструє свій комп’ютер [29].

Розглянемо основні задачі адміністрування мережі:

- встановлення і налаштування прикладного і офісного програмного забезпечення;

- налагодження та оптимізація роботи операційних систем;

- підключення та налаштування периферійного обладнання;

- підключення комп’ютерів до локальної мережі;

- усунення несправностей локальної мережі;

- розмежування прав доступу користувачів;

- організація спільного доступу до загальних ресурсів;

- організація спільного доступу до мережі Internet;

- впровадження систем антивірусного захисту;

- організація процесу автоматичного оновлення антивірусної бази;

- організація системи захисту від несанкціонованого проникнення з мережі Internet;

- налагодження та підтримка системи резервного копіювання у мережі критично важливих даних [30].

Задачі адміністрування мережі можна поділити на дві групи: контроль за роботою мережевого устаткування – реактивне адміністрування та управління функціонуванням мережі в цілому – проактивне адміністрування.

При реактивному адмініструванні відбувається налаштування або зміна конфігурації мережевих приладів, зокрема концентраторів, маршрутизаторів та ін., усунення збоїв, що виникають.

При проактивному адмініструванні відбувається моніторинг та аналіз інформації, яка проходить мережею, змінюється конфігурація мережі для забезпечення інформаційної безпеки та ін.

Попотрібно в контролі за мережею в цілому з однієї керуючої станції стала причиною появи різних архітектур платформ і додатків адмініструання. Найбільше поширення серед них набула дворівнева розподілена архітектура “менеджер – агенти”. Програма-менеджер функціонує на керуючій консолі, постійно взаємодіє з модулями-агентами, що запускаються в окремих пристроях мережі. На агентів в такій схемі покладаються функції збору локальних даних про параметри роботи контрольованого ресурсу, внесення змін до його конфігурації за запитом менеджера, надання останньому адміністративної інформації [31].

Але застосування у великих складних мережах архітектури “менеджер – агенти” призводить до зростання обсягів службової інформаціїі. Тому виникла трирівнева архітектура, у якій частина функцій управління делегувалася найважливішим мережевим вузлам. Програми-менеджери в цих вузлах через власну мережу агентів управляють роботою “підзвітних” їм пристроїв і в той же час самі є агентами щодо основної програми-менеджера (менеджера менеджерів), що завантажена на керуючій станції [31].

Simple Network Management Protocol (SNMP) – базовий протокол мережевого адміністрування. SNMP реалізовує схему «менеджер – агенти».

2.8 Захист інформації в комп’ютерних мережах

Найважливішим товаром зараз є інформація, тому вона має бути захищена.

Захист інформації – це комплекс заходів, що проводяться з метою запобігання витоку, розкрадання, втрати, несанкціонованого знищення, викривлення, модифікації, підробки, несанкціонованого копіювання, блокування інформації тощо. Оскільки втрата інформації може відбуватися через суто технічні і ненавмисні причини, під це визначення підпадають також і заходи, пов’язані з підвищенням надійності мережевого обладнання та програмного забезпечення [17].

Перехід від роботи на ПК до роботи в мережі ускладнює захист інформації з таких причин:

- велика кількість користувачів у мережі та їх змінний склад;

- захист на рівні імені та пароля користувача недостатній для запобігання входу до мережі сторонніх осіб;

- значна протяжність мережі і наявність багатьох потенційних каналів проникнення до мережі;

- недоліки в апаратному та програмному забезпеченні, які найчастіше виявляються не на передпродажному етапі, а у процесі експлуатації. У тому чіслі вбудовані засоби захисту інформації мережевих операційних систем.

У мережі є багато фізичних місць і каналів несанкціонованого доступу до інформації. Кожен пристрій у мережі є потенційним джерелом електромагнітного випромінювання через те, що відповідні поля, особливо на високих частотах, екрановані неідеально. Система заземлення разом із кабельною системою і мережею електроживлення може слугувати каналом доступу до інформації в мережі, в тому числі на ділянках, що знаходяться поза зоною контрольованого доступу і тому є особливо вразливими. Окрім електромагнітного випромінювання, потенційну загрозу становить безконтактний електромагнітний вплив на кабельну систему. Можливо і безпосереднє фізичне підключення до кабельної системи, а також витік інформації каналами, що знаходяться поза мережею:

- сховище носіїв інформації;

- елементи будівельних конструкцій і вікна приміщень, які утворюють канали витоку конфіденційної інформації за рахунок так званого мікрофонного ефекту;

- телефонні, радіо, а також інші проводові та безпроводові канали (у тому числі канали мобільного зв’язку) [33].

Будь-які додаткові з’єднання з іншими сегментами або підключення до Internet породжують нові проблеми. Атаки на локальну мережу через підключення до Internetу для того, щоб отримати доступ до конфіденційної інформації, останнім часом набули значного поширення, що пов’язано з недоліками вбудованої системи захисту інформації в протоколах TCP/IP. Мережеві атаки через Internet можуть бути різноманітні, наприклад: відмова в обслуговуванні, що робить мережу недоступною для звичайного використання за рахунок перевищення припустимих меж функціонування мережі, операційної системи або програми; парольні атаки – спроба підбору пароля легального користувача для входу до мережі; безпосередній доступ до пакетів, що передаються мережею; атаки на рівні додатків; збір інформації про мережу за допомогою загальнодоступних даних і додатків; зловживання довірою всередині мережі; віруси та інші.

Засоби забезпечення захисту інформації з метою запобігання ненавмисних дій залежно від способу реалізації можна розділити на групи:

- технічні або апаратні засоби – це різні за типом пристрої (механічні, електромеханічні, електронні та ін.), які апаратними засобами вирішують задання захисту інформації. Наприклад, грати на вікнах, захисна сигналізація, генератори шуму, мережеві фільтри, сканувальні радіоприймачі та інші пристрої. Переваги технічних засобів пов’язані з їх надійністю, незалежністю від суб’єктивних факторів, високою стійкістю до модифікації. Недоліки – недостатня гнучкість, відносно великі обсяг і маса, висока вартість;

- програмні засоби включають програми для ідентифікації користувачів, контролю доступу, шифрування інформації та ін. Переваги програмних засобів – універсальність, гнучкість, надійність, простота установлення, здатність до модифікації і розвитку. Недоліки – обмежена функціональність мережі, висока чутливість до випадкових або навмисним змін, можлива залежність від типів комп’ютерів (їх апаратних засобів);

- апаратно-програмні засоби реалізують ті ж функції, що апаратні і програмні засоби окремо, і мають проміжні властивості;

- організаційні засоби складаються з організаційно-технічних (підготовка приміщень з комп’ютерами, прокладення кабельної системи з урахуванням вимог обмеження доступу до неї тощо) і організаційно-правових (національні законодавство та правила роботи, встановлюються керівництвом конкретного підприємства). Переваги організаційних засобів полягають у тому, що вони прості в реалізації, швидко реагують на небажані дії в мережі, мають необмежені можливості модифікації і розвитку. Недоліки – висока залежність від суб’єктивних чинників, у тому числі від загальної організації роботи в конкретному підрозділі [17, 34].

Необхідність забезпечення безпеки і вимоги сумісності різноманітних служб існуючих і розроблювальних інформаційно-обчислювальних мереж визначили напрямок у діяльності Міжнародної організації зі стандартизації і Міжнародної спілки електрозв’язку. Концепція архітектури безпеки орієнтується на застосуванні в мережах, що використовують міжнародні стандарти, і цілком відповідає еталонній моделі взаємозв’язку відкритих систем. Забезпечення безпеки інформації при її передаванні здійснюється спеціальним підрозділом, що включає в себе ряд служб, кожна з яких вирішує задачу захисту інформації від певної загрози або сукупності загроз [35].

Існує математична наука – криптографія, яка займається захистом інформації, збереженням цілісності та достовірності інформації.

У загальному випадку до системи забезпечення безпеки інформації можуть бути включені:

1) служба таємності даних. Може бути використана для захисту переданих даних від можливості проведення аналізу інтенсивності потоків даних між користувачами. Механізм шифрування може забезпечувати конфіденційність переданих даних і може бути використаний у деяких інших механізмах безпеки або доповнювати їх. Існування механізму шифрування припускає використання, як правило, механізму управління ключами. Число використовуваних програм шифрування обмежене, причому частина з них є стандартами. Однак, навіть якщо алгоритм шифрування не є секретним, провести дешифрування без знання закритого ключа надзвичайно складно. Ця властивість у сучасних програмах шифрування забезпечується у процесі багатоступінчастого перетворення вихідної відкритої інформації з використанням ключа (або двох ключів – по одному для шифрування і дешифрування);

2) служба аутентифікації. Призначена для підтвердження того, що в даний момент зв’язку користувач є дійсно тим користувачем, за якого він себе видає. У механізмі аутентифікації основна увага приділяється методам передавання в мережі інформації спеціального характеру (полів аутентифікаторів, контрольних сум і т. п.). У випадку однобічної або взаємної аутентифікації забезпечується процес перевірки істинності користувачів (передавача і приймача повідомлень), що гарантує запобігання з’єднання з логічним об’єктом, утвореним зловмисником.

Механізм цифрового електронного підпису, що регламентує один із процесів аутентифікації користувачів і повідомлень, використовується для підтвердження істинності змісту повідомлення і посвідчення того факту, що воно відправлено тим абонентом, що зазначений в заголовка як джерело даних. Цифровий підпис також необхідний для запобігання можливості відмови передавача від видачі якогось повідомлення, а приймача від його прийому;

3) служба цілісності даних. Забезпечує доказ цілісності даних у процесі їхнього передавання, тобто забезпечує захист переданих повідомлень від випадкових і навмисних впливів, спрямованих на зміну переданих повідомлень, затримку і знищення повідомлень або перевпорядкування повідомлень. Механізм забезпечення цілісності даних припускає введення в кожне повідомлення деякої додаткової інформації, що є функцією від змісту повідомлення;

4) служба контролю доступом. Забезпечує захист від несанкціонованого доступу до інформації, що знаходиться у віддалених банках даних, або від несанкціонованого використання мережі. Якщо об’єкт робить спробу використовувати несанкціонований ресурс або санкціонований ресурс із неправильним типом доступу, то функція контролю доступу буде відхиляти цю спробу і може повідомити про цю спробу для ініціювання аварійного сигналу і (або) реєстрації його як частини даних перевірки безпеки. Механізми контролю доступу можуть використовуватися на будь-якому кінці з’єднання і (або) у будь-якому проміжному вузлі;

5) служба цілісності інформації. Забезпечує доказ цілісності повідомлення, прийнятого від відповідного джерела і знаходиться на збереженні, наприклад, у терміналі-приймачі, і яке може бути перевірене в будь-який момент часу арбітром (третьою стороною);

6) cлужба доставки. Забезпечує захист від спроб зловмисника порушити зв’язок або затримати передавання повідомлення на час, що перевищує цінність переданої в повідомленні інформації; ця служба безпосередньо пов’язана з процесами передавання інформації в мережах зв’язку [35].

КОНТРОЛЬНІ ЗАПИТАННЯ

- Що таке метод доступу до КМ ?

- Які є методи доступу в КМ ?

- Коротко охарактеризуйте множинний доступ із прослуховуванням несучої і дозволом колізій.

- Опишіть множинний доступ із передаванням повноваження.

- Коротко охарактеризуйте множинний доступ із поділом часу.

- Дайте означення множинного доступу з поділом частоти.

- У чому полягає адміністрування мережі ?

- Що робить системний адміністратор ?

- Які є задачі адміністрування мережі ?

- Що означає реактивне адміністрування ?

- У чому функції проактивного адміністрування ?

- Яким є базовий протокол мережевого адміністрування ?

- Що означає схема «менеджер – агенти» ?

- Що таке захист інформації ?

- Навіщо потрібен захист інформації ?

- Як може відбуватися втрата інформації ?

- Чи ускладнює підключення до мережі захист інформації ?

- Як впливає Internet на захист інформації ?

- Наведіть класифікацію засобів забезпечення захисту інформації з метою запобігання навмисних дій залежно від способу реалізації.

- Що являють собою технічні засоби забезпечення захисту інформації ?

- Охарактеризуйте програмні засоби забезпечення захисту інформації.

- Опишіть організаційні засоби забезпечення захисту інформації.

- Що таке криптографія ?

- Що може бути включено до системи забезпечення безпеки інформації у загальному випадку ?

- Навіщо використовують механізм аутентифікації ?

ТЕСТИ

1. Які існують методи доступу у ЛМ ?

- конкурентні та детерміновані;

- детерміновані та загальні;

- недетерміновані та випадкові;

- загальні та випадкові.

2. Що таке метод доступу до ЛМ ?

- спосіб визначення того, який з абонентів КМ може наступним її використовувати;

- вид доступу абонента до мережі;

- варіант коду доступу;

- жодної правильної відповіді.

3. Абоненти, що здійснюють передавання інформації в КМ, визначаються за правилами:

1) у детермінованих методах доступу;

2) у випадкових методах доступу;

3) в усіх методах доступу;

4) у жодному з методів доступу не існує правил.

4. Робоча станція може передавати повідомлення тільки при отриманні маркера:

- множинний доступ із прослуховуванням несучої і дозволом колізій;

- множинний доступ з передаванням повноваження;

- множинний доступ з поділом часу;

- множинний доступ з поділом частоти.

5. У процесі передавання станція прослуховує мережу для виявлення можливих конфліктів:

- множинний доступ із прослуховуванням несучої і дозволом колізій;

- множинний доступ із передаванням повноваження;

- множинний доступ із поділом часу;

- множинний доступ із поділом частоти.

6. Метод доступу заснований на використанні спеціального пристрою – тактового генератора, який поділяє час каналу на повторювані цикли:

- множинний доступ із прослуховуванням несучої і дозволом колізій;

- множинний доступ із передаванням повноважень;

- множинний доступ із поділом часу;

- множинний доступ із поділом частоти.

7. Широка смуга пропускання каналу поділяється на ряд вузьких смуг, розділених захисними смугами, – це ознака:

- множинного доступу із прослуховуванням несучої і дозволом колізій;

- множинного доступу з передаванням повноваження;

- множинного доступу з поділом у часі;

- множинного доступу з поділом частоти.

8. Для чого необхідне адміністрування мережі ?

1) для управління і забезпечення ефективної роботи мережі;

2) для спостереження за ходом роботи мережі;

3) для усунення неполадок у мережі;

4) жодної правильної відповіді.

9. На які два види поділяється адміністрування мережі ?

1) реактивне і проактивне;

2) активне і пасивне;

3) активне і неактивне;

4) персональне і групове.

10. Який базовий протокол мережевого адміністрування реалізовує схему «менеджер-агенти» ?

1) SNMP;

2) SNNP;

3) FTP;

4) SSNP.

11. Комплекс заходів, що проводяться з метою запобігання витоку, розкрадання, втрати, несанкціонованого знищення, викривлення, модифікації, підробки, несанкціонованого копіювання, блокування інформації тощо:

1) захист інформації;

2) захист мережі;

3) метод доступу до мережі;

4) захист ПК.

12. Перехід від роботи на персональних комп’ютерах до роботи в мережі ускладнює захист інформації з декількох причин. Виберіть їх зі списку:

- велика кількість користувачів у мережі та їх змінний склад;

- захист на рівні імені та пароля користувача недостатній для запобігання входу до мережі сторонніх осіб;

- значна протяжність мережі і наявність багатьох потенційних каналів проникнення до мережі;

- ненадійність мережі.

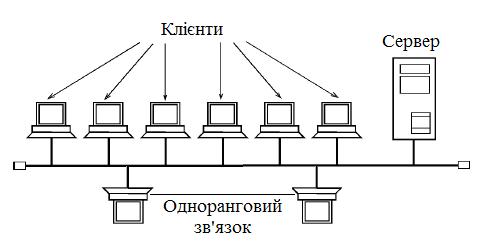

2.9 Однорангові мережі

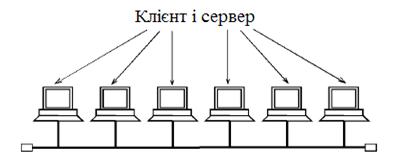

Організація мережі та взаємодії пристроїв у мережі є складним заданням (рис. 2.11). ПК у мережі може виконувати функції сервера чи клієнта або ж одночасно бути клієнтом і сервером [36].

Рисунок 2.11 – Організація взаємодії пристроїв у мережі

Однорангові мережі (Peer-to-Peer Network) та відповідні програмні засоби, як правило, використовуються для об’єднання невеликої кількості комп’ютерів (рис. 2.12). Кожен комп’ютер такої мережі може одночасно бути сервером і клієнтом мережі. Принциповою є можливість поєднання функцій клієнта і сервера.

Саме в даному випадку найбільш правильно говорити про розподілені дискові ресурси. Якщо всі комп’ютери є серверами, то будь-який файл, створений на одному з них, відразу ж стає доступним всім іншим комп’ютерам, його не потрібно передавати на централізований сервер.

Перевагою однорангових мереж є їх висока гнучкість: залежно від конкретного задання мережа може використовуватися дуже активно або зовсім не використовуватися. Через велику самостійності комп’ютерів у

Рисунок 2.12 – Однорангова мережа

таких мережах рідко буває ситуація перевантаження (до того ж кількість комп’ютерів зазвичай невелика). Установка однорангових мереж досить проста, до того ж не потрібні додаткові дорогі сервери. Крім того, немає необхідності в системному адмініструванні, користувачі можуть самі управляти своїми ресурсами [37].

До недоліків однорангових мереж належать: слабка система контролю і протоколювання роботи мережі, труднощі з резервним копіюванням розподіленої інформації. До того ж вихід з ладу будь-якого комп’ютера-сервера призводить до втрати частини загальної інформації, тобто всі такі комп’ютери повинні бути високонадійними.

Найпоширеніша зараз однорангова мережа – це мережа на основі Windows. У таких операційних системах, як: MS Widows NT for Workstation, MS Windows 9.х, Windows 2000, Windows ХР, Windows 2003, Windows Vista, Windows 7 версія вбудована підтримка однорангових мереж. Тому, щоб установити однорангову мережу, додаткового ПЗ не потрібно, а для об’єднання потрібно тільки з’єднати комп’ютери кабелем та налаштувати мережеві програми.

У Windows передбачена підтримка спільного використання дисків, принтерів, сканерів, доступу до Internet. Є можливість об’єднання всіх користувачів у робочі групи для більш зручного пошуку необхідних ресурсів та організації доступу до них. Користувачі мають доступ до вбудованої системи електронної пошти. Це означає, що всі користувачі мережі отримують можливість спільно використовувати багато ресурсів свого комп’ютера.

При потенційній рівноправності всіх комп’ютерів в одноранговій мережі часто виникає функціональна несиметричність. Зазвичай деякі користувачі не бажають надавати свої ресурси для спільного доступу. У такому випадку серверні можливості їх операційних систем не активізуються, і комп’ютери відіграють роль клієнтів. У такій конфігурації однорангові мережі стають схожими на мережі з виділеними серверами, але це тільки зовнішня схожість – між цими двома типами мереж залишається істотна відмінність. Зміна ролі комп’ютера в одноранговій мережі досягається за рахунок того, що функції серверної або клієнтської частин просто не використовуються.

Однорангові мережі простіші в розгортанні та експлуатації. За цією схемою організовується робота в невеликих мережах, в яких кількість комп’ютерів не перевищує 10-20. Однак у великих мережах засоби централізованого адміністрування, зберігання та оброблення даних, а особливо захисту даних необхідні. Такі можливості легше забезпечити в мережах з виділеними серверами.

Однорангова мережа доцільна, коли:

- кількість користувачів не перевищує 10-15 осіб;

- користувачі розташовані компактно;

- запитання захисту даних не є критичним;

- не планується розширення фірми, і, отже, збільшення мережі.

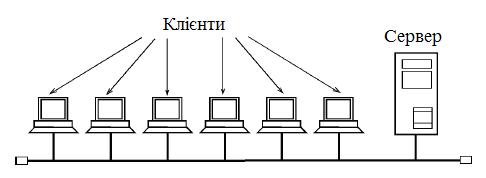

2.10 Мережі з виділеним сервером

При підключенні більше 10 користувачів однорангова мережа може виявитися недостатньо продуктивною. Тому більшість мереж використовують виділені сервери. Виділеними називаються такі сервери, що функціонують лише як сервери. Вони спеціально призначені для швидкого оброблення запитів мережевих клієнтів і для управління захистом.

Для кожного виду мережевих ресурсів можуть створюватися свої сервери, наприклад, файловий, пошуковий, поштовий сервер, сервер баз даних, WEB-сервер, комунікаційний сервер тощо.

Прикладом програм-клієнтів є Web-браузери, програми для читання та відправлення електронної пошти та ін. Схема взаємодії сервера та клієнта показана на рис. 2.13.

Запит

|

Інформація

Рисунок 2.13 – Схема взаємодії сервера та клієнта

Сервери спеціально оптимізовані для швидкого оброблення мережевих запитів на колективні ресурси і для управління захистом файлів і каталогів (рис. 2.14). При великих розмірах мережі потужності одного сервера може виявитися недостатньо, і тоді до мережі під’єднують кілька серверів. Сервери можуть виконувати і деякі інші задання: мережевий

Рисунок 2.14 – Мережа з виділеним сервером

друк, вихід до глобальної мережі, зв’язок з іншою локальною мережею, обслуговування електронної пошти і т. п. Кількість користувачів мережі з виділеним сервером може досягати кількох тисяч. Одноранговою мережею такого розміру просто неможливо було б управляти. Крім того, в мережі з виділеним сервером можна легко змінювати кількість комп’ютерів, такі мережі називаються масштабованими [37].

У мережі з виділеним сервером існує чіткий поділ комп’ютерів на клієнтів і сервери. Клієнти не можуть працювати як сервери, а сервери – як клієнти. Всі мережеві дискові ресурси можуть розташовуватися лише на сервері, а клієнти можуть звертатися тільки до сервера, але не один до одного. Однак це не означає, що вони не можуть спілкуватися між собою, просто пересилання інформації від одного клієнта до іншого можливе лише через сервер, наприклад, через файл, доступний всім клієнтам. У даному випадку реалізовується деяка "логічна зірка" із сервером в центрі, хоча фізична топологія мережі може бути будь-якою.

Перевагою мережі з виділеним сервером є надійність за умов високонадійного сервера. В іншому випадку будь-яка відмова сервера призводить до зупинки функціонування мережі. Позитивним є також те, що наявна висока швидкість обміну, через оснащення сервер швидким процесором (або навіть кількома процесорами), оперативною пам’яттю великого обсягу і швидкими жорсткими дисками. Оскільки всі ресурси мережі зібрані в одному місці, можливе застосування набагато більш потужних засобів управління доступом, захисту даних, протоколювання обміну, ніж у однорангових мережах.

До недоліків мережі з виділеним сервером належать: її громіздкість у разі невеликої кількості комп’ютерів, залежність всіх комп’ютерів-клієнтів від сервера, більш висока вартість мережі внаслідок використання дорогого сервера. Але, говорячи про вартість, потрібно також враховувати, що при одному і тому ж обсязі мережевих дисків великий диск сервера виходить дешевше, ніж багато дисків меншого обсягу, що входять до складу всіх комп’ютерів однорангової мережі.

На файл-сервері в даному випадку встановлюється спеціальна мережева операційна система, розрахована на роботу сервера. Ця мережева ОС оптимізована для ефективного виконання специфічних операцій з організації мережевого обміну. На робочих станціях (клієнтах) може встановлюватися будь-яка сумісна операційна система, що підтримує мережу.

Для забезпечення надійної роботи мережі при аваріях електроживлення застосовується безперебійне електроживлення сервера. У даному випадку це набагато простіше, ніж при одноранговій мережі, де бажано оснащувати джерелами безперебійного живлення всі комп’ютери мережі.

Для адміністрування мережі з виділеним сервером необхідно виділяти спеціальну людину, яка має відповідну кваліфікацію. Централізоване адміністрування полегшує обслуговування мережі і дозволяє оперативно вирішувати всі запитання. Особливо це важливо для надійного захисту даних від несанкціонованого доступу.

Процес встановлення серверної мережевої операційної системи набагато складніше, ніж у випадку однорангової мережі. Так, він включає в себе такі обов’язкові процедури:

- форматування і розбиття на розділи жорсткого диска комп’ютера-сервера;

- присвоєння індивідуального імені серверу;

- присвоєння імені мережі;

- встановлення та налаштування мережевого протоколу;

- вибір мережевих служб;

- введення пароля адміністратора.

Мережева операційна система на базі сервера, наприклад Windows Server 2003, надає користувачам значно більше можливостей, ніж у випадку однорангової мережі.

Вона дозволяє будувати складні ієрархічні структури мережі на основі логічних груп комп’ютерів – доменів (domain), наборів доменів –дерев (tree) і наборів дерев – лісу (forest).

Домен являє собою групу комп’ютерів, керованих контролером домену, спеціальним сервером. Домен використовує власну базу даних, яка містить облікові записи користувачів, і управляє власними ресурсами, такими як принтери та спільні файли. Кожному домену присвоюється своє ім’я (зазвичай домен розглядається як окрема мережа зі своїм номером). У кожен домен може входити кілька робочих груп, які формуються з користувачів, які вирішують загальне або подібні задання. Взагалі домен може містити тисячі користувачів, проте зазвичай домени не дуже великі, і кілька доменів об’єднуються в дерево доменів. Це спрощує управління мережею. Точно так само кілька дерев може об’єднуватися у ліс, найбільшу адміністративну структуру, підтримувану даною ОС.

У процесі встановлення Windows Server 2003 необхідно встановити тип протоколу мережі. За замовчуванням використовується TCP / IP, але можливе застосування NWLink (IPX / SPX).

Кожному серверу необхідно призначити роль, яку він буде виконувати в мережі:

- контролер домену (управляє роботою домену);

- файловий сервер (зберігає спільно використовувані файли);

- сервер друку (управляє мережевим принтером);

- Web-сервер (містить сайт, доступний мережею Internet або локальною мережею);

- комунікаційний сервер (забезпечує роботу електронної пошти і конференцій);

- сервер віддаленого доступу (забезпечує віддалений доступ).

Кожному користувачеві мережі необхідно призначити своє реєстраційне ім’я та пароль, а також права доступу до ресурсів (повноваження). Права доступу можуть даватися як індивідуально, так і цілій робочій групі користувачів. Windows Server 2003 забезпечує такі види повноважень для папок:

- повний контроль (перегляд, читання, запис, видалення папки, підпапок, файлів, запуск на виконання, встановлення прав доступу до папки);

- змінення (перегляд, читання, запис, видалення підпапок і файлів, запуск на виконання);

- читання і виконання (перегляд, читання, запуск на виконання);

- перегляд вмісту папки;

- запис нового вмісту до папки;

- читання інформації з папки.

Ті ж самі рівні повноважень (крім перегляду вмісту) передбачені і для файлів, доступних у мережі.

Спеціалізація операційної системи для роботи як сервера є природним способом підвищення ефективності серверних операцій. А необхідність такого підвищення часто відчувається дуже гостро, особливо у великій мережі. При існуванні в мережі сотень або навіть тисяч користувачів інтенсивність запитів до ресурсів може бути дуже значною, і сервер повинен справлятися із цим потоком запитів без великих затримок. Вирішенням цієї проблеми є застосування як сервера комп’ютера з потужною апаратною платформою і операційною системою, оптимізованою для серверних функцій [38].

Багато компаній, що розробляють мережеві ОС, випускають дві версії однієї і тієї ж операційної системи. Одна версія призначена для роботи як серверної ОС, а інша – для роботи на клієнтській машині. Ці версії частіше за все засновані на одному і тому ж базовому коді, але відрізняються набором служб і утиліт, а також параметрами конфігурації, в тому числі такими, що встановлені за замовчуванням і не підлягають зміненню.

Наприклад, операційна система Windows NT випускалася у версії для робочої станції – Windows NT Workstation – і у версії для виділеного сервера – Windows NT Server. Обидва ці варіанти операційної системи включають клієнтські та серверні частини багатьох мережевих служб.

Так, ОС Windows NT Workstation, крім виконання функцій мережевого клієнта, може надавати мережевим користувачам файловий сервіс, сервіси друку, віддаленого доступу та ін., а, отже, може слугувати основою для тимчасової мережі. З іншого боку, ОС Windows NT Server містить всі необхідні засоби, які дозволяють використати комп’ютер як клієнтську робочу станцію. Під управлінням ОС Windows NT Server локально запускаються прикладні програми, які можуть зажадати виконання клієнтських функцій ОС при появі запитів до ресурсів інших комп’ютерів мережі. Windows NT Server має такий же розвинений графічний інтерфейс, як і Windows NT Workstation, що дозволяє з однаковим успіхом застосовувати ці ОС для інтерактивної роботи користувача або адміністратора.

Однак версія Windows NT Server має більше можливостей для надання ресурсів свого комп’ютера іншим користувачам мережі, оскільки може виконувати більш широкий набір функцій, підтримує більшу кількість одночасних з’єднань з клієнтами, реалізовує централізоване управління мережею, має розвинені засоби захисту. Тому доцільно застосовувати Windows NT Server як ОС для виділених серверів, а не клієнтських комп’ютерів.

У великих мережах з відносинами клієнт – сервер зберігається необхідність і в однорангових зв’язках, тому такі мережі найчастіше будуються за гібридною схемою (рис. 2.15).

Рисунок 2.15 – Гібридна мережа

2.11 Організація однорангової мережі на базі Windows 7

У однорангових мережах всі комп’ютери мають рівні можливості доступу до ресурсів один одного. Кожен користувач може за своїм бажанням оголосити який-небудь ресурс свого комп’ютера спільним, після чого інші користувачі можуть з ним працювати. У однорангових мережах на всіх комп’ютерах встановлюється така операційна система, яка надає всім комп’ютерам в мережі потенційно рівні можливості. Мережеві операційні системи такого типу називаються одноранговими ОС. Однорангові ОС повинні включати як серверні, так і клієнтські компоненти мережевих служб [38].

При налаштуванні мережі користувач повинен вибрати тип мережевого протоколу. За замовчуванням використовується протокол TCP/IP, але можливе застосування IPX / SPX (NWLink), а також NetBEUI. При виборі TCP / IP можна задавати адреси IP вручну або за допомогою автоматичного настроювання адресації (в цьому випадку комп’ютер сам присвоює собі адресу з діапазону, що не використовується в Internet) [39].

Крім того, потрібно поставити індивідуальне ім’я комп’ютера і визначити робочу групу, до якої він належить.

Після цього можна дозволити доступ мережею до ресурсів кожного комп’ютера мережі, до його файлів, папок, принтерів, сканерів, Internetу [40].

Для того, щоб налаштувати комп’ютерну мережу в операційній системі Windows 7 програмним шляхом потрібно виконати таке:

1. У пункті Панель управления двічі клікнути на об’єкті Сетевое окружение.

2. На вкладці Конфигурация натиснути Добавить.

3. У списку вибору двічі клікнути на елементі Клиент.

Для того, щоб розробити конфігурації клієнта, необхідно виконати такі дії:

1. У пункті Панель управления двічі клікнути на об’єкті Сетевое окружение.

2. На вкладці Конфигурация обрати клієнта, який конфігурується і клікнути на командній кнопці Свойства.

3. На вкладках відкритого діалогового вікна виконати необхідні установки і підтвердити їх натискуванням ОК.

Під Windows 7 немає необхідності ручного встановлення драйверів мережевих плат, оскільки нові компоненти розпізнаються і встановлюються автоматично якщо пристрій виконаний згідно зі стандартом. Якщо деякі параметри пристроїв, наприклад І/О порт або IRQ були змінені користувачем або програмою, то диспетчер пристроїв ці пристрої не розпізнає.

Мережеві служби дозволяють організувати доступ до ресурсів мережі і управляти мережею. Служби доступу до файлів і принтерів Microsoft-мереж і NetWare-мереж не можуть бути встановлені одночасно.

Для типової однорангової мережі системний адміністратор зазвичай не призначається. Кожен користувач сам адмініструє свій комп’ютер.

Адмініструванням мереж є діяльністю із забезпечення готовності програмних та апаратних засобів до обслуговування користувачів: створення та обслуговування бюджетів користувачів; визначення привілеїв та прав доступу; інсталяція та тестування програмних і апаратних засобів; резервне копіювання та відновлення файлів; підтримка життєздатності файлової системи; розв’язання програмних і апаратних проблем; управління та оптимізація мережевого трафіку; захист мережевих ресурсів від втручання ззовні тощо. Складність задач адміністрування залежить від типу та розмірів мережі. В однорангових мережах адміністраторські роботи проводяться на кожній робочій станції. У мережах із централізованим управлінням скорочується кількість фізичних місць зберігання даних, на робочих станціях зберігається лише мінімальна клієнтська частина, а основне мережеве програмне забезпечення розміщається на сервері, що полегшує його модифікацію чи модернізацію. Однак і в цьому випадку у великих (за розмірами, кількістю вузлів та користувачів) мережах задання адміністратора є достатньо складними. Терміном "мережеве адміністрування (управління)" (Network Management) позначають автоматизовані дії, що скеровані на підтримку рівня продуктивності мережі та вирішення інших адміністраторських завдань.

Застосовуються дві основні моделі адміністрування – модель IP та еталонна моделі OSI. Завдяки своїй простоті та універсальності найбільше поширена модель управління IP, до складу якої входять: структура управління інформацією SMI (Structure of Management Information), інформаційна база управління MIB (Management Information Base) та простий протокол мережевого управління SNMP (Simple Network Management Protocol). SMI визначає спосіб подання інформації про об’єкт. Інформація організована як набір властивостей та їх значень у вигляді деревоподібної структури. Всі об’єкти (мережі, вузли, застосування, функції та ін.) мають унікальне розташування в дереві. MIB містить визначення властивостей та їх значення. Із MIB взаємодіє Management Agent – програма-агент, що виконується на керованій робочій станції, заданням якої є збір та передавання інформації про об’єкти на запити менеджера – програми управління мережею. SNMP використовує управляючу станцію (на якій виконується менеджер) та агентів, що мають із цією станцією зв’язок. Агенти збирають та відправляють інформацію зі своїх вузлів менеджеру за його запитами. З ініціативи агента додатково передаються спеціальні повідомлення (traps) щодо заздалегідь визначених особливих ситуацій.

Доступ до ресурсів мережі відбувається за допомогою засобу Сетевое окружение (Network Neighborhood). Цей засіб дозволяє виконувати такі операції, як перегляд спільних ресурсів на серверах мережі або відображення ресурсів на мережевому диску. Первинним форматом відображення ресурсу є UNC (Universal Naming Convention) – запис: \ \ Ім’я комп’ютера \ ресурс.

У мережі кожний комп’ютер має унікальне ім’я, що визначають під час інсталяції системи. Ресурс може зображати диск комп’ютера, каталог або принтер. Використання UNC-формату дозволяє усунути обмеження щодо кількості мережевих ресурсів. Під час перегляду мережевих ресурсів система перевіряє паролі доступу [41-43]. Мережева оболонка відображає всю мережу у вигляді ієрархічної структури об’єктів (ресурсів) та контейнерів об’єктів. Всі ресурси поділяються на локальні, розподілені, мережеві та відключені мережеві.

Локальні ресурси комп’ютера належать особисто користувачу і доступ до них з інших комп’ютерів відсутній.

Розподілені ресурси можуть використовувати інші користувачі мережі. Такі ресурси відмічаються рукою в кінці рисунка, що позначає цей ресурс.

Із мережевими ресурсами інших комп’ютерів мережі користувач може працювати як з власними локальними ресурсами. Такі ресурси відмічаються сегментом дроту в кінці рисунка, який позначає цей ресурс.

Відключені мережеві ресурси інших комп’ютерів мережі – це ресурси, до яких в даний момент часу відсутній доступ. Такі ресурси відмічаються сегментом дроту з червоним хрестом наприкінці рисунка, який позначає цей ресурс.

Роботу в мережі забезпечують такі програмні засоби: Explorer (Провідник), Microsoft NetMeeting, Microsoft Outlook, Microsoft Internet Explorer.

Explorer дозволяє працювати з мережевими ресурсами так само, як і з локальними ресурсами.

Microsoft NetMeeting забезпечує діалог у реальному часі з іншим користувачем, дозволяє передавати тексти, рисунки.

Microsoft Outlook (входить до складу Microsoft Office) виконує організацію зв’язку з іншими користувачами.

Microsoft Inernet Explorer – це програмний засіб доступу до ресурсів Internet. Він містить WEB-браузер для доступу до сервісів WWW, Оutlook Express, службу автоматичної доставки інформації.

КОНТРОЛЬНІ ЗАПИТАННЯ

- Що являє собою однорангова мережа ?

- Чи вірно, що у одноранговій мережі всі комп’ютери рівноправні ?

- Яку кількість комп’ютерів найчастіше об’єднують в однорангові мережі ?

- Охарактеризуйте принцип роботи однорангової мережі.

- У яких випадках доцільно використовувати однорангову мережу ?

- Які вимоги ставляться до комп’ютерів у одноранговій мережі ?

- Що є недоліками однорангових мереж ?

- Які Вам відомі переваги однорангових мереж ?

- Чи потрібно додаткове програмне забезпечення щоб установити однорангову мережу на основі Windows ?

- Що таке робоча група ?

- Поясніть основну концепцію побудови мережі з виділеним сервером.

- Які переваги комп’ютерної мережі з виділеним сервером ?

- Що є недоліками комп’ютерної мережі з виділеним сервером ?

- Які сервери називаються виділеними ?

- Скільки може бути серверів у мережі з виділеним сервером ?

- Скільки може бути користувачів у мережі з виділеним сервером ?

- Чи є мережа з виділеним сервером масштабованою ?

- Які можливості мають мережеві операційні системи на базі сервера ?

- Що таке «домен» ?

- Що означає концепція «дерево» в КМ ?

- Поясніть поняття «ліс» в КМ.

- Чи можна поєднувати однорангові мережі і мережі з виділеним сервером ?

- Який протокол використовується за замовчуванням при налаштуванні мережі ?

- Яке ім’я має кожний комп’ютер у мережі ?

- Які програмні засоби забезпечують роботу в мережі ?

ТЕСТИ

1. Що таке однорангова мережа ?

- це об’єднання рівноправних комп’ютерів, кожен з яких може функціонувати як сервер, так і клієнт;

- це комп’ютери, які здійснюють доступ до мережевих ресурсів сервера;

- мережа для оброблення, зберігання і передавання даних за допомогою засобів передавання даних;

- об’єднання комп’ютерів та інших пристроїв лініями зв’язку таким чином, що їх користувачі можуть обмінюватися ресурсами один з одним.

2. Коли доцільно застосовувати однорангові мережі ?

- при невеликій кількості користувачів;

- якщо користувачі компактно розміщені в різних залах;

- коли тип захисту даних є суттєвим;

- коли мережа планується розширюватись.

3. Який сервер називають виділеним ?

- сервер, який функціонує лише як сервер і не використовується у ролі клієнта або робочої станції;

- сервер, який функціонує лише як сервер і використовується як клієнт або робоча станція;

- сервер, який функціонує лише як клієнт або робоча станція.

- немає правильної відповіді.

4. Які типи серверів бувають ?

1) сервери файлів і друку;

2) сервери додатків;